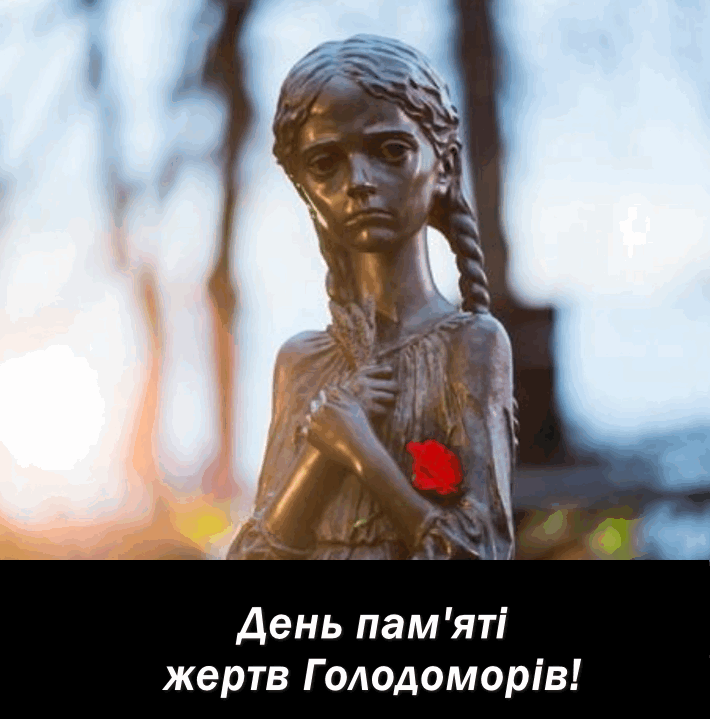

У цей скорботний день ми схиляємо голови перед пам’яттю мільйонів невинних, які стали жертвами безжального злочину московського комуністичного режиму. Біль і страждання тих, хто пережив цей жах, залишаються в наших серцях, а їхня пам’ять живе в кожному з нас.

Нехай ця скорботна дата нагадує нам про важливість збереження пам’яті, боротьби за правду і справедливість. Ми маємо обов’язок перед загиблими та нашими нащадками – ніколи не забувати і не дозволяти повторитися подібній трагедії.

Вічна пам’ять загиблим!